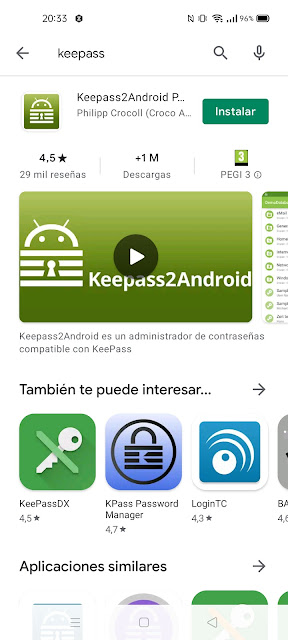

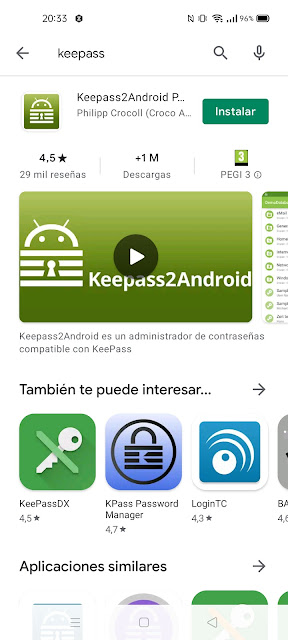

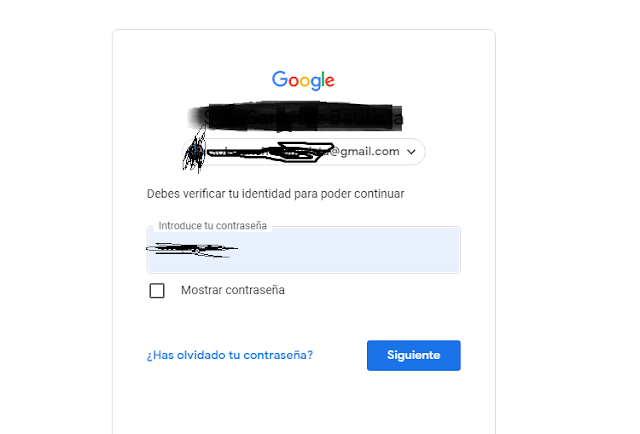

Como hacer una Verificación en dos pasos. Para realizar esto hay que seguir unos pasos. Lo primero que nos pedirán será que iniciemos sesión en Google introduciendo nuestra contraseña como es costumbre y lo segundo, se nos enviará un código a nuestro teléfono. Tener una verificación es muy recomendado ya que si un hacker consigue la capa de seguridad de nuestra contraseña, todavía necesitará nuestros teléfonos para acceder a nuestras cuentas. Como nos pidieron, debemos iniciar sesión como aparece en la captura. Y también a través de nuestro móviles. Luego una vez que hayamos entrado nos aparecerá lo siguiente: Debemos pulsar en "Activar" "Si lo estamos realizando por ordenador llegará una notificación a nuestros teléfonos móviles preguntando si estamos intentando iniciar desde otro dispositivo. Debemos pinchar en la tecla "SI" para seguir con la operación." Después, una vez que hemos pinchado en "Activar" nos mandarán un código a nuestr